Bằng cách bổ sung các yếu tố khác như mã OTP, xác thực sinh trắc học hoặc thiết bị đáng tin cậy, MFA giúp tăng cường bảo vệ tài nguyên và giảm thiểu nguy cơ bị xâm nhập. MFA đóng vai trò thiết yếu trong chiến lược quản lý danh tính và truy cập (IAM), đồng thời giúp doanh nghiệp tiến gần hơn đến mô hình bảo mật Zero Trust – không tin tưởng mặc định bất kỳ ai.

Multi-factor authentication là gì?

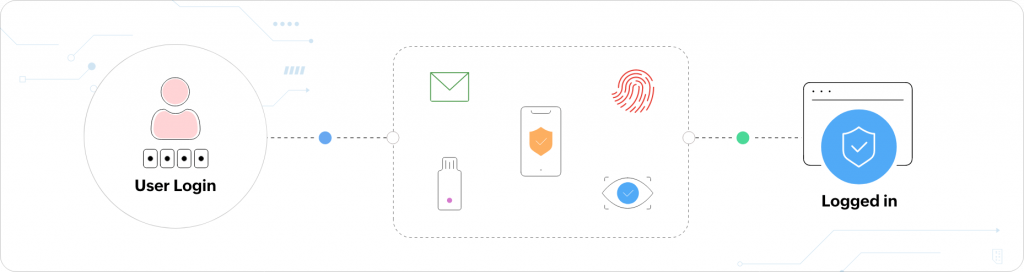

MFA hoạt động như thế nào?

MFA (Xác thực đa yếu tố) hoạt động bằng cách yêu cầu người dùng xác minh danh tính bằng nhiều yếu tố xác thực, không chỉ dừng lại ở tên đăng nhập và mật khẩu.

Ba yếu tố xác thực chính bao gồm: kiến thức (something you know) như mật khẩu, mã PIN; sở hữu (something you have) như điện thoại, mã OTP, thiết bị token; và đặc điểm sinh trắc (something you are) như vân tay, nhận diện khuôn mặt.

Yếu tố kiến thức (Knowledge Factor)

Như tên gọi, yếu tố kiến thức bao gồm các thông tin mà chỉ người dùng được ủy quyền mới biết. Một số ví dụ phổ biến:

- Mật khẩu (Passwords)

- Mã PIN

- Cụm mật khẩu (Passphrases)

- Câu trả lời cho câu hỏi bảo mật (Answers to security questions)

📌 Lưu ý: Câu hỏi bảo mật không được khuyến nghị sử dụng vì tin tặc có thể dễ dàng đoán được dựa trên thông tin cá nhân có sẵn công khai

Yếu tố sở hữu (Possession Factor)

Xác thực dựa trên thiết bị hoặc vật thể mà người dùng sở hữu, chẳng hạn như điện thoại di động, token vật lý, hoặc thẻ thông minh. Ví dụ

- Mã OTP được tạo qua ứng dụng xác thực trên điện thoại.

- Mã được gửi thông qua cuộc gọi/tin nhắn tự động.

Yếu tố sinh trắc học (Inheritance Factor)

Là yếu tố bảo mật mạnh nhất trong ba yếu tố, dựa trên đặc điểm sinh học cá nhân của người dùng để xác minh danh tính, bao gồm:

- Quét dấu vân tay

- Nhận diện khuôn mặt

- Quét võng mạc

- Nhận diện giọng nói

Yếu tố vị trí và thời gian (Location & Time Factors)

Gần đây, hai yếu tố này ngày càng trở nên quan trọng trong xác thực đa yếu tố:

- Vị trí (Location Factor): Xác minh rằng các lần đăng nhập không đến từ hai địa điểm hoàn toàn khác biệt và phi lý về mặt địa lý.

- Thời gian (Time Factor): Kiểm tra thời gian yêu cầu truy cập. Nếu truy cập xảy ra vào giờ bất thường, hệ thống sẽ yêu cầu thêm bước xác thực.

Gần đây, yếu tố vị trí và yếu tố thời gian cũng ngày càng trở nên quan trọng trong xác thực đa yếu tố. Yếu tố vị trí giúp kiểm tra xem các lần đăng nhập của người dùng có đến từ hai địa điểm hoàn toàn khác biệt và phi lý hay không. Trong khi đó, yếu tố thời gian đánh giá thời điểm yêu cầu truy cập và có thể yêu cầu thêm bước xác thực nếu truy cập diễn ra vào thời gian bất thường.

Tại sao xác thực đa yếu tố (MFA) là cần thiết cho bảo mật

và lý do bạn nên áp dụng?

Việc bảo vệ tài nguyên chỉ bằng mật khẩu chỉ đáp ứng mức tối thiểu trong việc bảo vệ danh tính người dùng. Có rất nhiều kỹ thuật tấn công mà hacker có thể sử dụng để đánh cắp mật khẩu, chẳng hạn như:

- Tấn công brute-force (tấn công dò mật khẩu)

- Tấn công phishing (giả mạo để lừa lấy thông tin)

- Tấn công từ điển (dictionary attack)

- Tấn công vào ứng dụng web

Chính vì vậy, việc triển khai các lớp xác thực bổ sung là điều cần thiết để đảm bảo an toàn cho tài nguyên.

Người dùng là mắt xích yếu nhất trong chuỗi bảo mật của tổ chức. Họ có thể vô tình đặt mật khẩu yếu, dùng cùng một mật khẩu cho nhiều hệ thống, ghi nhớ hoặc lưu mật khẩu ở nơi không an toàn, giữ nguyên mật khẩu trong thời gian dài mà không thay đổi.

Khi triển khai MFA, các điểm yếu này sẽ được giảm thiểu.

→ Ngay cả khi hacker có được mật khẩu của người dùng, họ vẫn không thể truy cập vào tài nguyên quan trọng nếu thiếu bước xác thực bổ sung (ví dụ như OTP, vân tay, thiết bị tin cậy…).

Tài khoản đặc quyền (privileged accounts) như tài khoản quản trị viên (admin) hoặc tài khoản cấp điều hành (C-level) thường là mục tiêu chính của các cuộc tấn công.

→ Nếu hacker chiếm được các tài khoản này, họ có thể truy cập vào dữ liệu và tài nguyên nhạy cảm nhất của hệ thống, gây ra hậu quả nghiêm trọng và khó phục hồi. Do đó, các tổ chức cần bảo vệ các tài khoản có rủi ro cao bằng các lớp bảo mật nâng cao, trong đó có MFA.

Ngoài ra, việc triển khai MFA còn giúp tổ chức tăng cường kiểm soát truy cập, cũng như tuân thủ các tiêu chuẩn và quy định an toàn thông tin, như: PCI DSS, GDPR, NIST 800-63B, SOX, HIPAA

Theo thống kê toàn cầu:

32% black hat hacker thừa nhận rằng tài khoản đặc quyền là cách phổ biến nhất để tấn công vào hệ thống

95% sự cố bảo mật xuất phát từ lỗi người dùng

43% các cuộc tấn công mạng nhằm vào doanh nghiệp vừa và nhỏ – đối tượng thường thiếu hệ thống bảo vệ chuyên sâu

Mỗi ngày có khoảng 300.000 biến thể mã độc mới được tạo ra

Trung bình cứ 39 giây lại có một cuộc tấn công đánh cắp dữ liệu diễn ra

Chi phí trung bình cho một vụ vi phạm dữ liệu hiện nay vào khoảng 3,9 triệu USD

Sự khác biệt giữa

2FA và MFA là gì?

2FA khá tương đồng với MFA, tuy nhiên như tên gọi, 2FA chỉ sử dụng đúng hai yếu tố xác thực để xác minh danh tính người dùng.

Ví dụ: nhập mật khẩu (yếu tố kiến thức) và sau đó nhập mã OTP từ điện thoại (yếu tố sở hữu).

Đây là một dạng đơn giản hơn của xác thực đa yếu tố.

MFA không giới hạn số lượng yếu tố xác thực được sử dụng – có thể từ hai yếu tố trở lên.

Do đó, MFA cung cấp mức độ bảo mật cao hơn so với 2FA, bằng cách kết hợp nhiều phương thức xác thực như: Mật khẩu, Mã OTP, Quét vân tay, Nhận diện khuôn mặt, Vị trí địa lý hoặc thời gian truy cập

Tuy nhiên, đối với người dùng hợp pháp, việc xác minh nhiều lần mỗi ngày có thể gây ra cảm giác mệt mỏi, gọi là “MFA fatigue” (mệt mỏi vì phải xác thực nhiều bước).

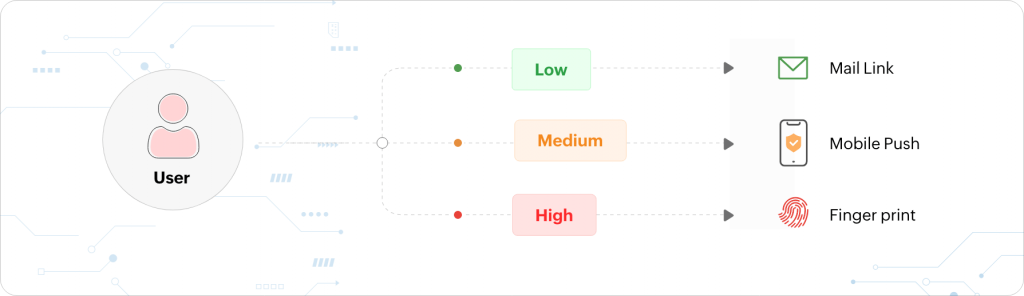

MFA thích ứng (adaptive) hoặc dựa trên rủi ro (risk-based)

là gì?

Xác thực đa yếu tố thích ứng (adaptive MFA) hoặc dựa trên rủi ro (risk-based MFA) là hình thức xác thực cung cấp cho người dùng các yếu tố xác thực được điều chỉnh linh hoạt mỗi khi người dùng đăng nhập, dựa trên mức độ rủi ro được AI xác định từ các thông tin ngữ cảnh.

Thông tin ngữ cảnh bao gồm:

- Số lần đăng nhập không thành công liên tiếp

- Tài khoản người dùng và danh mục vai trò người dùng

- Vị trí vật lý (định vị địa lý) của người dùng yêu cầu truy cập

- Khoảng cách địa lý (tốc độ di chuyển địa lý) giữa các lần đăng nhập liên tiếp

- Tài nguyên mà người dùng yêu cầu truy cập

- Loại thiết bị sử dụng

- Dữ liệu tình báo đe dọa từ bên thứ ba

- Ngày trong tuần và thời gian trong ngày

- Loại hệ điều hành

- Địa chỉ IP

Các yếu tố xác thực được hệ thống yêu cầu sẽ phụ thuộc vào mức độ rủi ro được tính toán dựa trên các yếu tố ngữ cảnh nêu trên.

Ví dụ: Nếu một người dùng cố gắng đăng nhập vào máy tính công ty trong khung giờ bất thường khi họ đang đi nghỉ, công cụ phân tích hành vi người dùng (UBA) sẽ phát hiện sự bất thường về vị trí và thời gian truy cập, và hệ thống sẽ yêu cầu thêm các bước xác thực để xác minh danh tính.

Trong một số trường hợp, nếu AI xác định không có rủi ro trong điều kiện đăng nhập, quy trình MFA có thể được bỏ qua. Ngược lại, nếu hành vi người dùng bị đánh giá là đáng ngờ, hệ thống có thể từ chối truy cập vào tài nguyên được yêu cầu.

Ưu điểm và nhược điểm

của xác thực đa yếu tố (MFA) là gì?

Ưu điểm

- Giúp bảo vệ dữ liệu nhạy cảm và danh tính người dùng

- Ngăn chặn rò rỉ mật khẩu hoặc thiết bị người dùng bị đánh cắp

- Dễ triển khai

- Góp phần xây dựng môi trường bảo mật, từ đó tăng lòng tin khách hàng và cải thiện uy tín doanh nghiệp

- Hỗ trợ tuân thủ các quy định pháp lý về dữ liệu, như: GDP, PCI DSS, HIPAA, NIST 800-63B

- Người dùng dễ làm quen và thích nghi

Nhược điểm

- Người dùng hợp lệ có thể bị từ chối truy cập nếu làm mất thiết bị mang OTP hoặc yếu tố xác thực thứ hai

- Tốn thời gian, ảnh hưởng đến năng suất làm việc

- MFA thích ứng (adaptive MFA) có thể đánh giá sai, dẫn đến từ chối truy cập người dùng hợp lệ

- Có thể tốn kém chi phí để triển khai và duy trì

Bảo vệ hệ thống mạng bằng xác thực đa yếu tố (MFA) với

ADSelfService Plus

ManageEngine ADSelfService Plus là giải pháp bảo mật danh tính giúp đảm bảo truy cập an toàn và liền mạch đến các tài nguyên doanh nghiệp, đồng thời hỗ trợ xây dựng mô hình Zero Trust hiệu quả. Với các tính năng như MFA thích ứng (adaptive MFA), đăng nhập một lần (Single Sign-On), cổng tự phục vụ cho nhân viên và quản lý mật khẩu an toàn, ADSelfService Plus giúp người dùng truy cập tài nguyên một cách dễ dàng nhưng vẫn đảm bảo yếu tố bảo mật chặt chẽ.

ADSelfService Plus hỗ trợ nhiều phương thức xác thực nâng cao để triển khai MFA cho các tình huống sau:

Machine logins (Windows, macOS và Linux).

Đăng nhập từ xa qua RDP và VPN.

Đăng nhập ứng dụng doanh nghiệp thông qua SSO.

Đăng nhập OWA (Outlook Web App).

Đăng ký dùng thử

Dùng thử bản demo miễn phí, đầy đủ chức năng của bất kỳ sản phẩm nào của chúng tôi trước khi bạn tải xuống.